Page 10 - 防禦還是破口?辨識AI的安全威脅

P. 10

PULSE

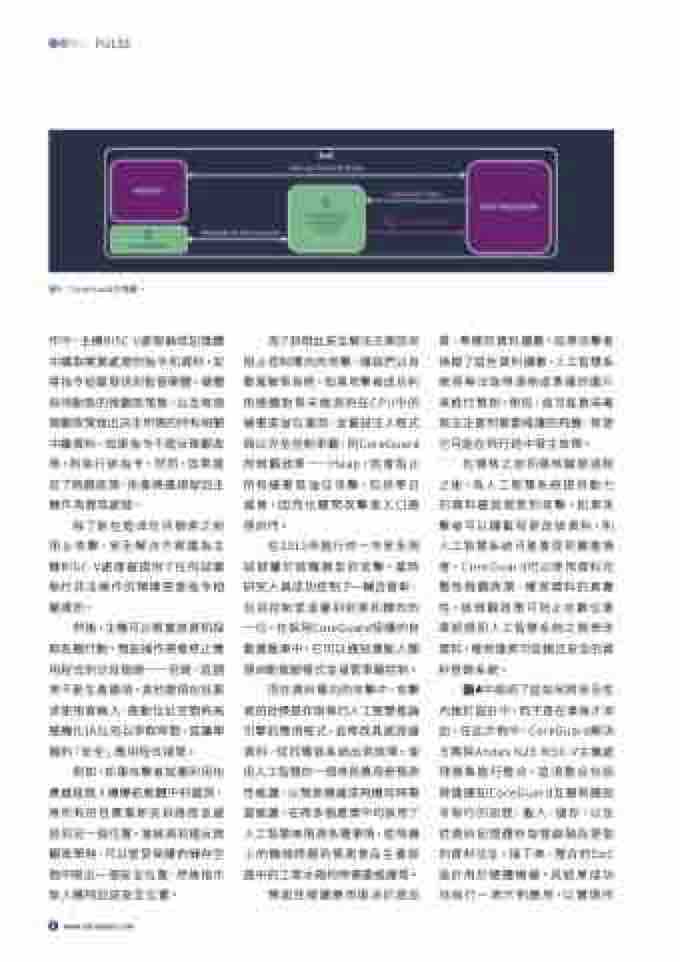

圖3:CoreGuard方塊圖。

作中,主機RISC-V處理器從記憶體 中讀取需要處理的指令和資料,並 將指令追蹤發送到監督硬體。硬體 採用動態的微觀政策集,以及每個 微觀政策做出決定所需的所有相關 中繼資料。如果指令不違反微觀政 策,則執行該指令。然而,如果違 反了微觀政策,則會將違規發回主 機作為異常處理。

為了說明此安全解決方案如何 阻止控制導向的攻擊,讓我們以自 動駕駛車為例。如果攻擊者成功利 用硬體對策未檢測到在CPU中的 緩衝區溢位漏洞,並嘗試注入程式 碼以完全控制車輛,則CoreGuard 的微觀政策——Heap,就會阻止 所有緩衝區溢位攻擊,包括零日 威脅,因而也關閉攻擊者入口路 徑的門。

質、準確的資料讀數。如果攻擊者 操縱了這些資料讀數,人工智慧系 統將無法取得清晰或準確的圖片 來進行預測。例如,這可能意味著 無法注意到需要維護的飛機,致使 它可能在飛行途中發生故障。

除了能在造成任何損害之前 阻止攻擊,安全解決方案還為主 機RISC-V處理器提供了任何試圖 執行非法操作的精確惡意指令相 關資訊。

在2015年進行的一次安全測 試就屬於這種類型的攻擊。當時 研究人員成功控制了一輛吉普車, 包括控制從音量到剎車和轉向的 一切。在採用CoreGuard保護的自 動駕駛車中,它可以通知駕駛人關 閉自動駕駛模式並接管車輛控制。

在簽核之前和簽核驗證過程 之後,為人工智慧系統提供動力 的資料最容易受到攻擊。如果攻 擊者可以攔截和更改該資料,則 人工智慧系統可能會受到嚴重損 害。CoreGuard可以使用資料完 整性微觀政策,確保資料的真實 性。該微觀政策可防止在數位簽 章認證和人工智慧系統之間修改 資料,確保僅將可信賴且安全的資 料登錄系統。

然後,主機可以根據該資訊採 取各種行動。預設操作將會終止應 用程式的分段錯誤——但是,這通 常不是生產選項。其他選項包括要 求使用者輸入、啟動位址空間佈局 隨機化(ASLR)以爭取時間,或讓單 獨的「安全」應用程式接管。

而在資料導向的攻擊中,攻擊 者的目標是存取執行人工智慧推論 引擎的應用程式,並修改其感測器 資料,從而導致系統出現故障。使 用人工智慧的一個常見應用是預測 性維護,以預測機器或飛機何時需 要維護。在跨多個產業中均採用了 人工智慧來預測各種事情,從飛機 上的機械問題到預測食品生產設 施中的工業冰箱何時需要維護等。

圖4中說明了這如何將安全性 內建於設計中,而不是在事後才添 加。在此示例中,CoreGuard解決 方案與Andes N25 RISC-V主機處 理器集進行整合。這項整合包括 辨識通知CoreGuard互鎖有關指 令執行的訊號:載入、儲存,以及 從資料記憶體存取管線階段提取 的資料位址。接下來,整合的SoC 設計用於硬體模擬。其結果成功 地執行一項示例應用,以實現所

例如,如果攻擊者試圖利用包 裹遞送無人機導航軟體中的漏洞, 將所有的包裹重新安排路徑並遞 送到另一個位置。當檢測到違反微 觀政策時,可以從受保護的儲存空 間中取出一個安全位置,然後指示 無人機飛回該安全位置。

預測性維護應用取決於高品

8 www.edntaiwan.com